Entfesselter Staatstrojaner: Große Koalition verhöhnt IT-Sicherheit und Demokratie

Gestern haben CDU/CSU und SPD im Bundestag das staatliche Hacking zum Alltagsinstrument für Behörden erklärt. Es geht dabei nicht einmal um die Verhinderung des sonst so gern herangezogenen internationalen Terrorismus, sondern um die Aufklärung bereits erfolgter Taten wie etwa Steuerhinterziehung, Betäubungsmitteldelikte oder missbräuchlicher Asylantragstellung.\[0\]

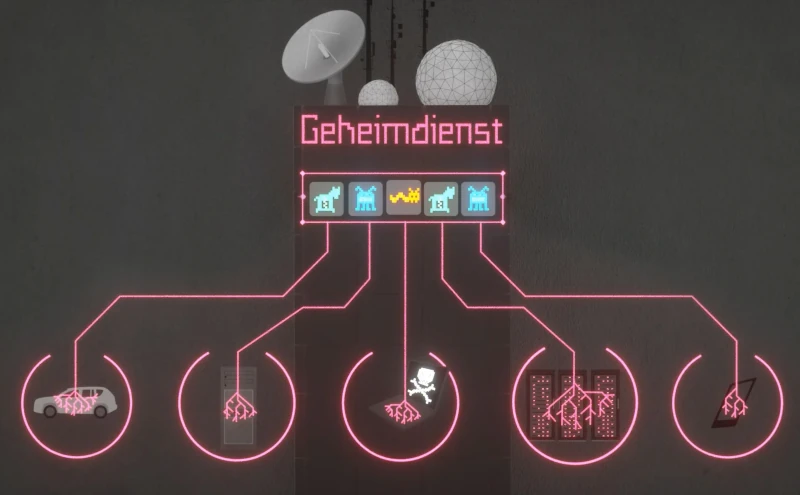

Unter den gleichen rechtlichen Voraussetzungen, mit denen zuvor Telefonleitungen abgehört werden konnten, können nun ganze Computersysteme jeglicher Art mit staatlicher Schadsoftware angegriffen, infiltriert, kontrolliert und ausgespäht werden. „Einmal ins System gelangt, hat der Staatstrojaner dann technisch freie Hand, egal ob in Handys, Autos, Kühlschränken, Laptops oder Herzschrittmachern.“ erklärt Rainer Rehak aus dem Vorstand des FIfF. An der rechtlich fantasievollen, aber technisch nicht haltbaren Unterscheidung von „grundrechtsschonender” Quellen-Telekommunikationsüberwachung (Quellen-TKÜ) einerseits und vollaktivierter heimlicher Online-Durchsuchung andererseits wurde ebenfalls naiverweise festgehalten.

Der Einsatz von Quellen-TKÜ oder Online-Durchsuchung ist nur dann überhaupt ansatzweise nachvollziehbar, wenn Polizeien im absoluten Notfall auf die Nachrichten von Ende-zu-Ende-verschlüsselten Messengern wie WhatsApp (Facebok) oder Signal (Open Whisper Systems) zugreifen oder unbemerkt (verschlüsselte) Festplatten auslesen wollen um etwa Leben zu retten. Doch in den vorliegenden Anlässen geht es gerade nicht um Notfälle, sondern schon verübte Straftaten. Es werden also Maßnahmen, die das Bundesverfassungsgericht im Jahre 2008 gerade noch bei tatsächlichen Anhaltspunkten einer konkreten Gefahr für Leib, Leben oder den Bestand des Staates[1] für verfassungsmäßig erachtet hat nun für die Verfolgung gewöhnlicher Delikte vorgesehen.

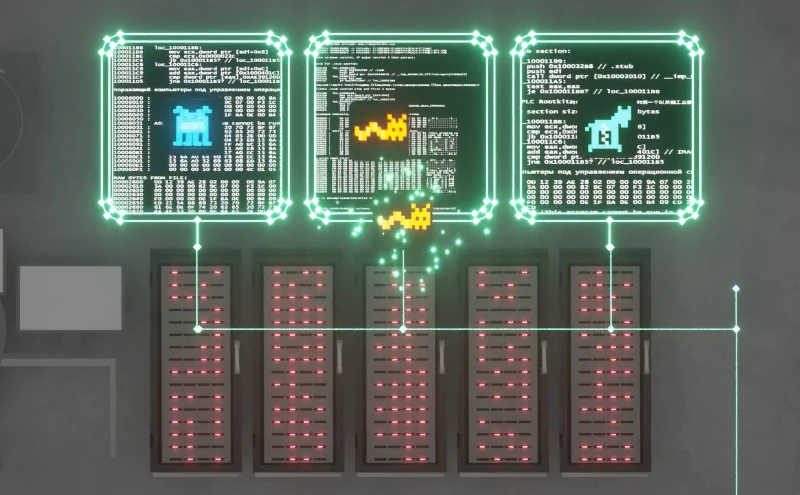

Doch zu den direkten, hoch problematischen Komplikationen einer heimlichen Infiltration fremder Systeme, der prinzipiellen Undokumentierbarkeit und Unbelegbarkeit von Trojaneraktivitäten oder der technisch nach wie vor ungelösten Frage, wie laufende Kommunikation klar von anderen Datenverarbeitungsprozessen unterschieden werden kann, kommen noch unzählige weitere folgenschwere Eigenschaften hinzu. Einerseits sind die so erlangten Informationen technisch bedingt in der Regel nicht forensisch – also gerichtsfest – und damit für die Strafverfolgung größtenteils wertlos; und andererseits sind für die Infiltration von Systemen in der Regel unveröffentlichte, ausnutzbare IT-Sicherheitslücken vonnöten.

Diese benötigten IT-Sicherheitslücken sind auf internationalen Schwarzmärkten teuer zu erwerben und ein Ankauf solcher Lücken stützt, ja legitimiert derartige Märkte sogar noch. Je mehr finanziell potente, staatliche Akteure derartiges nachfragen, umso unsicherer wird die gesamte IT-Infrastruktur, weil Lücken nicht mehr an Hersteller gemeldet, sondern lieber an Behörden versteigert und von diesen gehortet werden. Das jüngste Beispiel war der Erpresserwurm „Wannacry”, der beispielsweise ganze Krankenhäuser lahmlegte und aus dem Sicherheitslückenfundus des US-Geheimdienstes NSA stammte. Anstatt also mit Softwarehaftung und allgemeinen Sicherheitslücken-Meldepflichten[2] unsere IT-abhängige Gesellschaft wirklich sicherer zu machen, wird hier ein kurzfristiges Sicherheitsversprechen mit langfristiger brandgefährlicher IT-Unsicherheit[3] erkauft.

Neben der inhaltlichen Kritik verurteilt das FIfF auch den Gesetzgebungsprozess aufs Schärfste. Erstens wurden diese bislang tiefgreifendsten Ermächtigungen für Polizeien in einer digitalen Gesellschaft im Eiltempo durch den Gesetzgebungsprozess gepeitscht, sodass geladene sachverständige Personen und ParlamentarierInnen gleichermaßen nur wenige Tage für die Vorbereitung der mündlichen Anhörung hatten. Zweitens wurden diese Änderungen als „Formulierungshilfe”[4a] in einem ganz anderen Gesetzgebungsprojekt untergebracht, was sich eigentlich mit Schwarzarbeit, Fahrverbot oder Wilderei beschäftigte.[4] Drittens „vergaß” das Bundesjustizministerium, die Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI), Andrea Voßhoff, von dieser auswirkungsreichen „Formulierungshilfe” in Kenntnis zu setzen,[5] sodass sie „erst am 17. Mai 2017 durch Medienberichte” davon erfuhr. Dieser herrschaftliche und ignorante Gesetzgebungsstil schein insgesamt langsam politischer Usus zu werden.[6]

Um es ganz deutlich zu sagen: Das FIfF glaubt nicht mehr an eine Häufung von Zufällen oder bedauerlichen Missverständnissen und ist daher geschockt, mit welcher Dreistigkeit die große Koalition aus CDU/CSU und SPD uns allen ins Gesicht lügt, dass sie Partizipation und Demokratie als Grundwerte Deutschlands schätzt. Jede aufrechte Person in der Politik hätte sich – unabhängig vom Inhalt der „Formulierungshilfe” – weigern müssen, solche undemokratischen Abläufe zu unterstützen, auch nicht „mit Bauchschmerzen”. Gerade in der aktuell so aufgeladenen politischen Situation fördert diese objektiv hintertückische Gesetzgebungsweise verständlicherweise die Politikverdrossenheit und extreme Positionen. Bei einem solchen Parlament brauchen wir nicht einmal fake news oder social bots, um unsere Gesellschaft weiter zu spalten. Wenn schon regelmäßig nach einer Leitkultur gesucht wird, warum nicht ernsthaft einmal eine gute Demokratie in Erwägung ziehen?

Abschließend möchten wir an die Überwachungsgesamtrechnung des Bundesverfassungsgerichtes erinnern. Grundrechtsrelevante Maßnahmen dürfen nicht allein, sondern immer im Kontext aller anderen Maßnahmen bewertet werden, um additive Folgen mitzudenken. Mit den ständigen Ausweitungen und Ausweitungsversuchen von Überwachungsgesetzen, namentlich der neuerlichen Nutzungsfreigabe biometrischer Datenbanken, der Vorratsdatenspeicherung, der Fluggastweitergabe, der Videoüberwachung oder der Bestandsdatenauskunft kommt nun ein weiterer Puzzlestein hinzu, der die Bundesrepublik einen weiteren Schritt weg von der freiheitlichen Grundorientierung hin zu einem repressiven Gesellschaftsmodell führt.

Keine der oben genannten Gesetze bringt bislang einen messbaren Sicherheitsgewinn bei teilweise haarsträubenden Grundrechtsfolgen, während auf der anderen Seite die Polizeien kontinuierlich beklagen, dass überall massiv Personal und Ausrüstung fehlt, um vorliegende Daten auswerten, um vorhandene Ermittlungsansätze zu verfolgen oder um einfach genug Beamte auf den Straßen haben zu können. Auch für eine Sicherheitserhöhung durch Prävention sind vielfache Ansätze bekannt, vom Einbezug in Schulstrategien bis hin zu Sozialangeboten. Nichts davon würde Grundrechte einschränken und alles würde tatsächlich Sicherheit bringen. Es würde eben Geld kosten, aber das wäre gut investiert.

Bei Fragen zu dieser Pressemitteilung wenden Sie sich bitte an Rainer Rehak:

E-Mail: rainer.rehak@fiff.de

Betreff: „PM Staatstrojaner“

PGP: 0D66 63E5 70A3 964A EE60 D927 4427 CFE5 8C19 AE19

Quellen und Verweise

[0] https://www.gesetze-im-internet.de/stpo/__100a.html

[1] https://www.bundesverfassungsgericht.de/entscheidungen/rs20080227_1bvr037007.html

[2] https://cyberpeace.fiff.de/Kampagne/Forderung10

[3] https://vimeo.com/216584485

[4a] https://www.bundestag.de/blob/507632/c2362af32d325de93cc8342400d998bd/formulierungshilfe-data.pdf

[4] http://dip21.bundestag.de/dip21/btd/18/112/1811272.pdf

[5] https://netzpolitik.org/2017/bundesdatenschutzbeauftragte-ruegt-vorhaben-den-staatstrojaner-einsatz-drastisch-zu-erweitern/

[6] http://www.faz.net/aktuell/feuilleton/aus-dem-maschinenraum/netzwerkdurchsetzungsgesetz-nicht-einmal-mehr-die-simulation-von-partizipation-15015559.html

Weitere Stimmen

Peter Schaar: „Arroganter Umgang mit der Macht zulasten der Demokratie und des Rechtsstaats”, http://www.berliner-zeitung.de/politik/interview-ehemaliger-datenschutzbeauftrager-schaar-sieht-staatstrojaner-kritisch-27843956

Heribert Prantl: „Man soll nicht bei jeder Gelegenheit von einem Skandal reden. Aber das, was heute am späten Nachmittag im Bundestag geschehen soll, ist eine derartige Dreistigkeit, dass einem die Spucke wegbleibt.”, http://www.sueddeutsche.de/digital/ueberwachung-der-staatstrojaner-ist-ein-einbruch-ins-grundgesetz-1.3555917

Patrick Beuth, Kai Biermann: „Wir analysieren es Satz für Satz und erklären, warum es wohl verfassungswidrig ist.”, http://www.zeit.de/digital/datenschutz/2017-06/staatstrojaner-gesetz-bundestag-beschluss

Markus Reuter: „Dauerfeuer gegen das Grundgesetz – so treibt die Große Koalition das Land in den Überwachungsstaat”, https://netzpolitik.org/2017/dauerfeuer-gegen-das-grundgesetz-so-treibt-die-grosse-koalition-das-land-in-den-ueberwachungsstaat/

Über das FIfF

Das Forum InformatikerInnen für Frieden und gesellschaftliche Verantwortung (FIfF) e. V. ist ein deutschlandweiter Zusammenschluss von Menschen, die sich kritisch mit Auswirkungen des Einsatzes der Informatik und Informationstechnik auf die Gesellschaft auseinandersetzen. Unsere Mitglieder arbeiten überwiegend in informatiknahen Berufen, vom IT-Systemelektroniker bis hin zur Professorin für Theoretische Informatik. Das FIfF wirkt in vielen technischen und nicht technischen Bereichen der Gesellschaft auf einen gesellschaftlich reflektierten Einsatz von informationstechnischen Systemen zum Wohle der Gesellschaft hin. Zu unseren Aufgaben zählen wir Öffentlichkeitsarbeit sowie Beratung und das Erarbeiten fachlicher Studien. Zudem gibt das FIfF vierteljährlich die „FIfF-Kommunikation – Zeitschrift für Informatik und Gesellschaft“ heraus und arbeitet mit anderen Friedens- sowie Bürgerrechtsorganisationen zusammen. Hier finden sich unsere 10 Werte.

Dazu passende Themen

Überwachung, Polizei und Geheimdienste

Die Überwachung der Bürger durch Geheimdienste und Polizei, aber auch die Vorratsdatenspeicherung von Kommunikationsdaten darf nur in einem engen rechtsstaatlichen Rahmen stattfinden. Hierzu gibt es Urteile des Bundesverfassungsgerichts und des Europäischen Gerichtshofs für deren Einhaltung sich das FIfF einsetzt. Die Überwachung der Bürger durch Geheimdienste und Polizei, aber auch die Vorratsdatenspeicherung von Kommunikationsdaten darf nur in einem engen rechtsstaatlichen Rahmen stattfinden. Hierzu gibt es Urteile des Bundesverfassungsgerichts und des Europäischen Gerichtshofs für deren Einhaltung sich das FIfF einsetzt.

IT-Sicherheit

IT-Sicherheit benötigt wirksame Gesetze und den Willen, diese umzusetzen, um IT-Systeme zu entwickeln, die resilient sind und bösartigen Angriffen oder selbstverschuldeten Ausfällen standhalten. IT-Sicherheit benötigt wirksame Gesetze und den Willen, diese umzusetzen, um IT-Systeme zu entwickeln, die resilient sind und bösartigen Angriffen oder selbstverschuldeten Ausfällen standhalten.

Staatstrojaner

Durch das Ausnutzen und Offenhalten von Sicherheitslücken werden digitale Infrastrukturen und Nutzer:innen digitaler Systeme hohen Risiken ausgesetzt. Das FIfF lehnt das ab, da so das Recht auf Integrität und Vertraulichkeit informationstechnischer Systeme verletzt wird. Durch das Ausnutzen und Offenhalten von Sicherheitslücken werden digitale Infrastrukturen und Nutzer:innen digitaler Systeme hohen Risiken ausgesetzt. Das FIfF lehnt das ab, da so das Recht auf Integrität und Vertraulichkeit informationstechnischer Systeme verletzt wird.